Capture et analyse du 802.11ac, les pratiques habituelles pour la capture de données sans fil qui sont basées sur l’utilisation de périphériques USB wifi ne fonctionnent plus. Dans la plupart des entreprises, les ingénieurs utilisent des clés USB 2.0. Avec le débit offert par le 802.11ac l’utilisation de clés USB devient un problème.

Simplement parce que la technologie 802.11ac permet des débits qui dépassent les 6Gbps, plus rapide que la plupart des réseaux filaires. Même les appareils les plus récents utilisant l’USB 3.0 ont une vitesse de bus théorique de 5 Gbps, avec un taux effectif plus proche de 3,2 Gbps.

Une clé USB 3.0 ne fournit pas les performances suffisantes pour capturer

l’ensemble des paquets 802.11ac !

Pourtant, capturer tout les paquets est indispensable pour réaliser un diagnostic réseau.

MAJ : Janvier 2016

Une clé usb est maintenant capable de capturer les trafic sur les 802.11ac

OmniWiFi AC est disponible ici

Pour réaliser la capture et l’analyse de vos WLAN 802.11ac vous devrez avoir recours aux points d’accès (AP). L’utilisation des AP comme dispositifs de capture est logique et pertinente puisque ces points d’accès sont conçus pour gérer l’ensemble du trafic sans fil, ce qui vous garantie la capture de la totalité des informations qui transitent sur vos réseaux sans fils.

Sniffer depuis une AP peut être réaliser de 2 manières légèrement différentes :

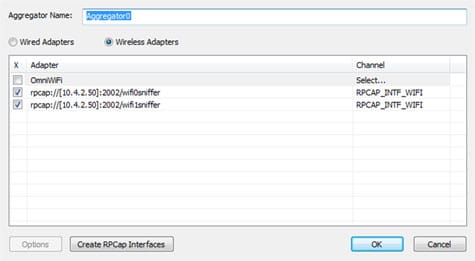

Capturer les paquets avec Remote PCAP (RPCAP)

PCAP est le standard de facto pour capturer des paquets sur le réseau (filaire ou wireless) et permet de programmer des périphériques distants pour capturer des paquets. Pour capturer des données pour l’analyse sur les AP distantes, il faut lancer le daemon RPCAP (rpcapd).

RPCAP peut être configuré en mode passif ou en mode actif. Le mode actif essaye de se connecter avec l’analyseur réseau qui envoi les commandes au daemon pour lancer la capture. Encore faut il savoir ou et quand lancer la capture.

En mode passif, l’ingénieur connecte le logiciel sniffer à l’AP qui sera utilisée pour la capture de paquets. Le sniffer se connecte au daemon distant et liste les interfaces réseau qui peuvent être utilisées pour la capture. Le technicien sélectionne alors la ou les interfaces qui l’intéressent et lance la capture comme si l’AP était connecté en local. Le choix du canal et de la bande de fréquence sont réalisés directement sur l’AP (ou sur le controller de l’AP)

Si cette solution vous convient, vous devez alors trouer des points d’accès qui supportent RPCAP. C’est plutôt compliqué car cela n’est pas toujours documenté par les constructeurs. Nous avons pu testé :

- Aerohive : Modèle HiveAP 120

- Ruckus : ZoneFlex 7363 (qui nécessite ZoneDirector Controller)

Beaucoup d’autres constructeurs indiquent qu’ils supportent RPCAP dans la plupart ou la totalité de leur AP.

Capturer les paquets en utilisant des Remote Adapters spécifiques

Avec les plugin spécifiques (Remote Adapters), les AP envoient directement les données au logiciel d’analyse. Cette fonction est au coeur des technologies d’Omnipeek depuis plusieurs années et les plugin spécifiques sont fournit pour les points d’accès sans fil de Cisco, Aruba et Meru.

Le fonctionnement d’un adaptateur à distance personnalisé est très similaire à celui de RPCAP mais il nécessite d’avantage d’interactions entre le sniffer réseau et le matériel. Donc des échanges d’informations plus complexes entre l’éditeur du sniffer et le fabricant de matériel.

Pour activer cette fonctionnalité vous devez vous connecter à votre AP et la positionner en mode promiscuous (espion). Si votre point d’accès dispose de plusieurs points radio, vous pouvez n’en modifier qu’un seul de la sorte que la connectivité n’est pas affectée pour les utilisateurs. La plupart des entreprises disposent d’une couverture radio largement suffisante et utiliser quelques points d’accès en mode sniffer ne devrait pas avoir de conséquences importantes pour vos utilisateurs. Une fois ce réglage réalisé, vous devez fournir l’adresse IP de votre sniffer réseau et l’AP commence à envoyer le flux de données à l’analyseur. Il vous reste à lancer la capture réseau depuis l’analyseur en sélectionnant cette interface de donnée.

Les « adaptateurs réseau distants » présente l’avantage d’être à même de capturer l’ensemble des paquets du réseau. Par construction, ils sont prévus pour. Ils permettent également de lancer une capture n’importe où sur le réseau de l’autre coté de la planète si nécessaire sans même quitter son bureau. L’analyse des WLAN nécessite que la capture ai lieu à proximité immédiate de l’endroit où est localisé le problème. Avec l’installation massive du 802.11ac, il n’est plus envisageable de se déplacer à chaque fois et sur chaque site avec un sniffer portable pour collecter les données. Les Adaptateurs distants répondent à cette exigence de sniffer le réseau à tout moment et en tout point !

Téléchargez gratuitement notre guide

« Definitive Guide to 802.11ac WLAN monitoring«

Librement inspiré de : « Best Practices for Capturing 802.11ac Traffic for Analysis »

Vidéos relatives à l’analyse du 802.11ac :

- Capturer 3-Stream 802.11ac avec OmniPeek et Cisco Remote Adapter

- Remote Adapters pour capturer des données sans fil

- Utiliser Remote PCAP pour la capture wireless

les marques citées sont déposées.

Pingback: Quelle est votre capacité d'analyse des réseaux wifi ?

Depuis quelques jours, nous disposons également d’une clé usb permettant de capturer le wifi 802.11ac directement depuis le poste OmniPeek. C’est une clé bi-bandes 2,4 Ghz et 5 Ghz, et capture jusqu’à 2 flux en 802.11ac.

Elle est disponible à la vente en ligne sur NetWalkerStore :

http://www.netwalkerstore.com/wlan-capture-adapter-80211ac-pour-omnipeek-c2x19507737

Pingback: Évaluation des méthodes de capture du WiFi - Diagnostic et sécurité réseau informatique blog | NetWalker | Diagnostic et sécurité réseau informatique blog | NetWalker