Ports scan détection et analyse

Lorsqu’une station est infectée ou qu’elle utilise un logiciel non autorisé, il arrive fréquemment que ce poste se mettre à scanner les ports ouverts des autres stations. Par exemple pour tenter d’y propager un malware.

Omnipeek permet aux administrateurs réseau de détecter rapidement de tels comportements suspects, de connaitre les stations fautives, les adresses IP cibles et les ports sondés.

Voici les 2 méthodes les plus courantes pour détecter une activité de ports scan.

Détection ports scan via le système expert avec la vue Clients/Servers

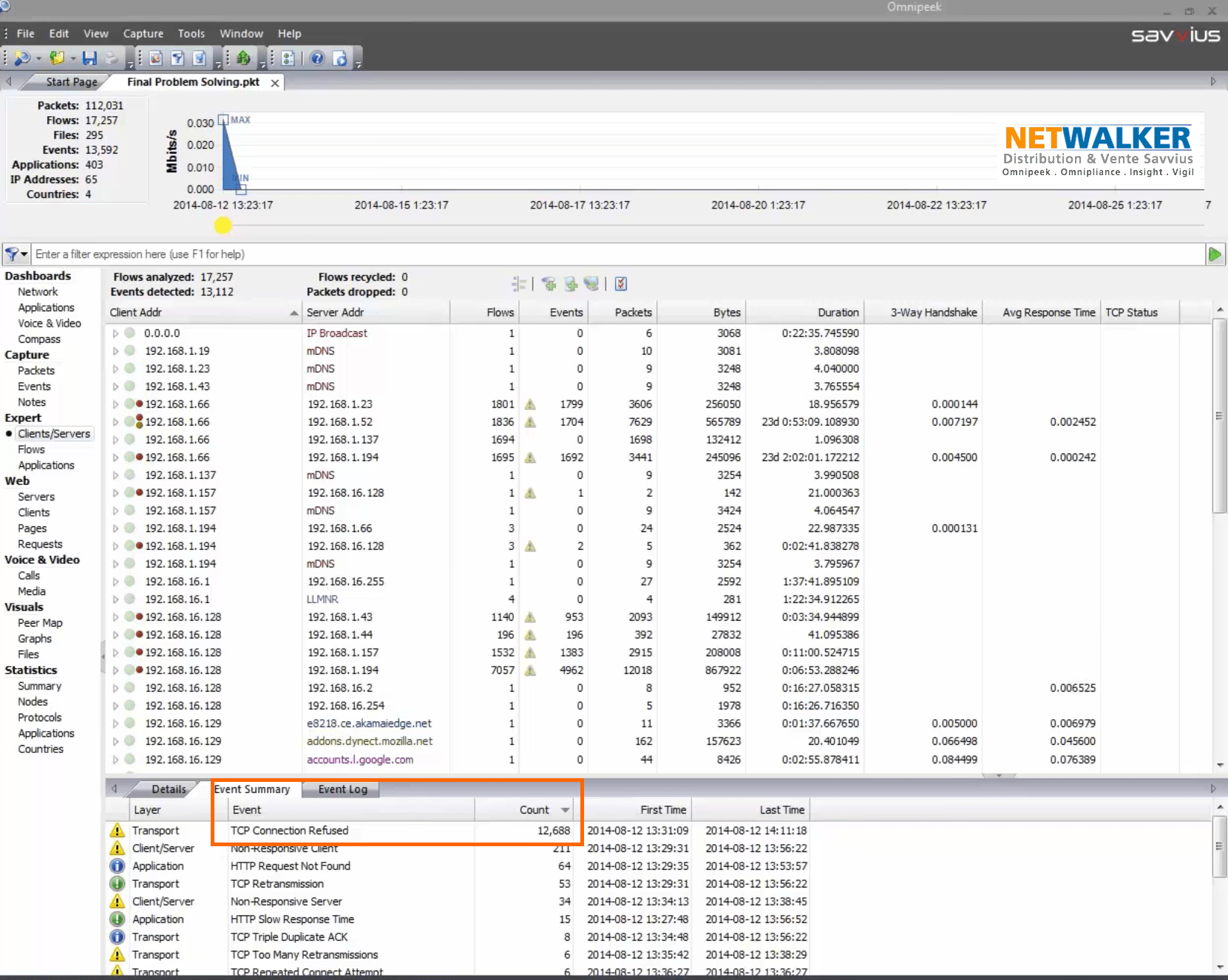

Après avoir ouvert votre fichier de capture, sélectionnez Clients/Servers dans la section Expert.

Triez par nombre d’évènements en cliquant sur la tête de colonne Count. Les erreurs réseau les plus fréquentes sur votre réseau seront positionnées au début de la liste.

Vous constatez alors que le nombre d’erreurs TCP Connection Refused est très élevé ce qui doit vous mettre directement la puce à l’oreille : un nombre de connexions refusées très important est anormal.

Activité anormale détectée par Omnipeek. Clic pour agrandir

La portion supérieure de l’écran, indique que les conversations entre 192.168.1.66 et 192.168.1.23 comportent 1.799 évènements pour 1.801 échanges …

C’est une nouvelle indication d’une activité anormale de ports scan : le trafic de la station 192.168.1.23 consiste à scanner les ports IP ouverts d’autres stations.

1.799 TCP Connexion Refused veut dire ici que la station 192.168.1.23 a essayé de se connecter sur 1.799 ports différents du poste 192.168.1.66 qui ne sont ne sont heureusement pas ouverts.

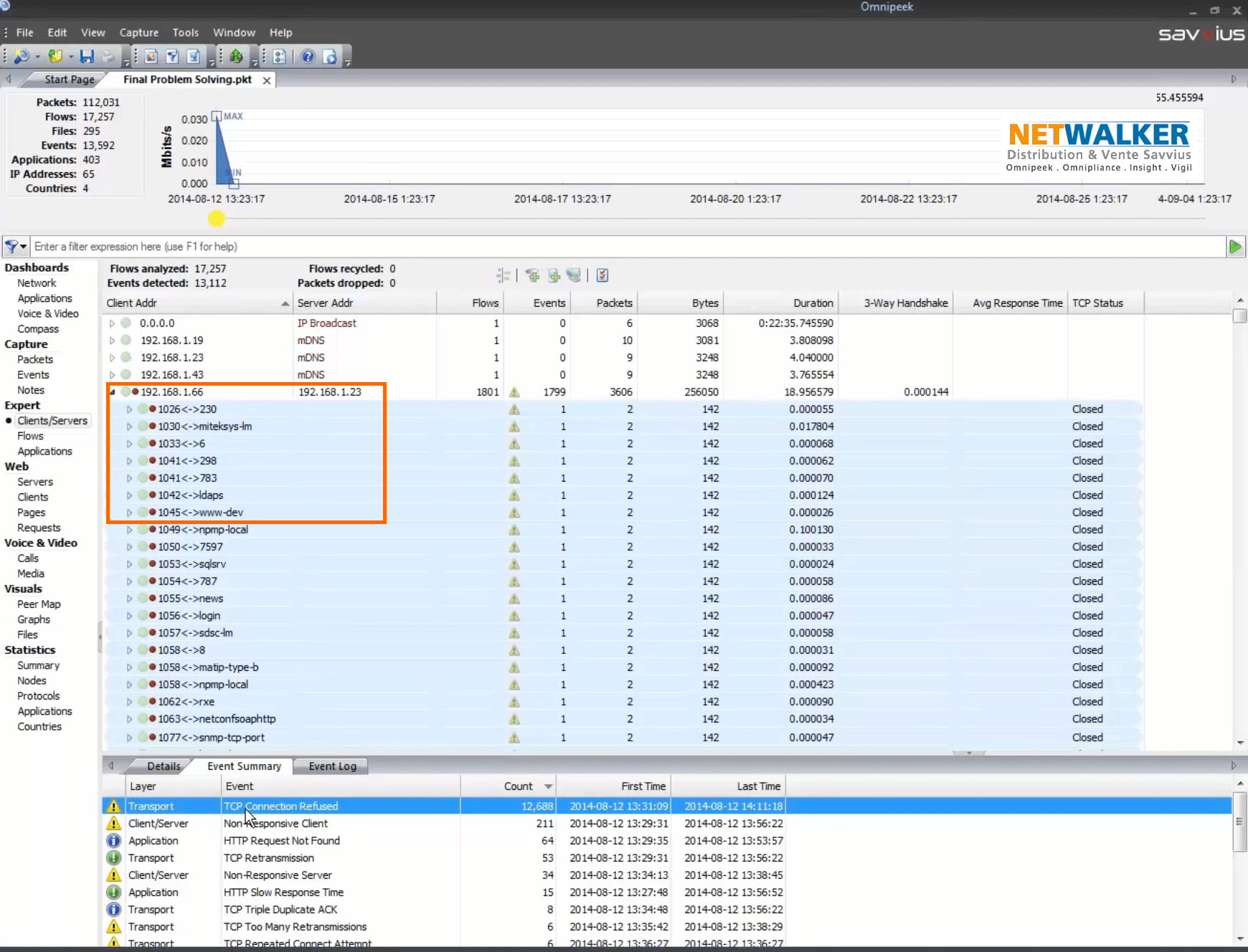

Pour afficher plus d’informations cliquez sur le triangle qui se trouve devant l’adresse IP 192.168.1.66. La liste des flux échangés entre les 2 stations apparait et vous visualisez facilement que les ports sont testés les uns après les autres.

Omnipeek affiche les ports scannés. Clic pour agrandir

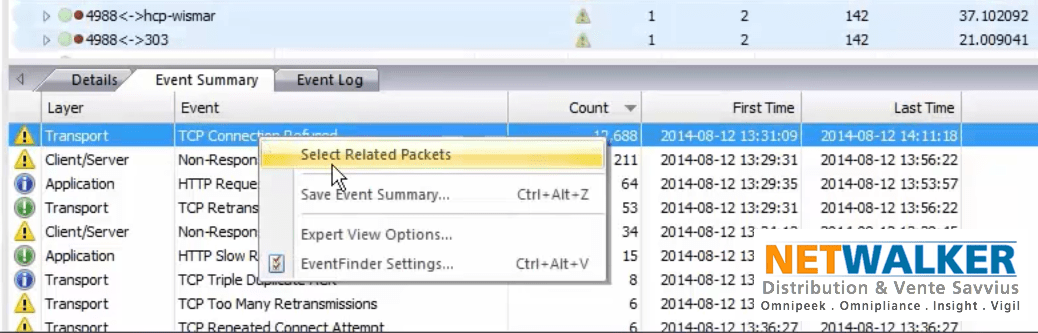

Utilisez la commande Select Related Packets en réalisant un clic droit sur TCP Connexion Refused.

Sélectionnez rapidement les paquets associés à l’activité suspecte. Clic pour agrandir

Copiez les packets sélectionnés dans une nouvelle fenêtre avec l’option Copy selected packets to new window.

Sélectionnez PeerMap dans la section Visual.

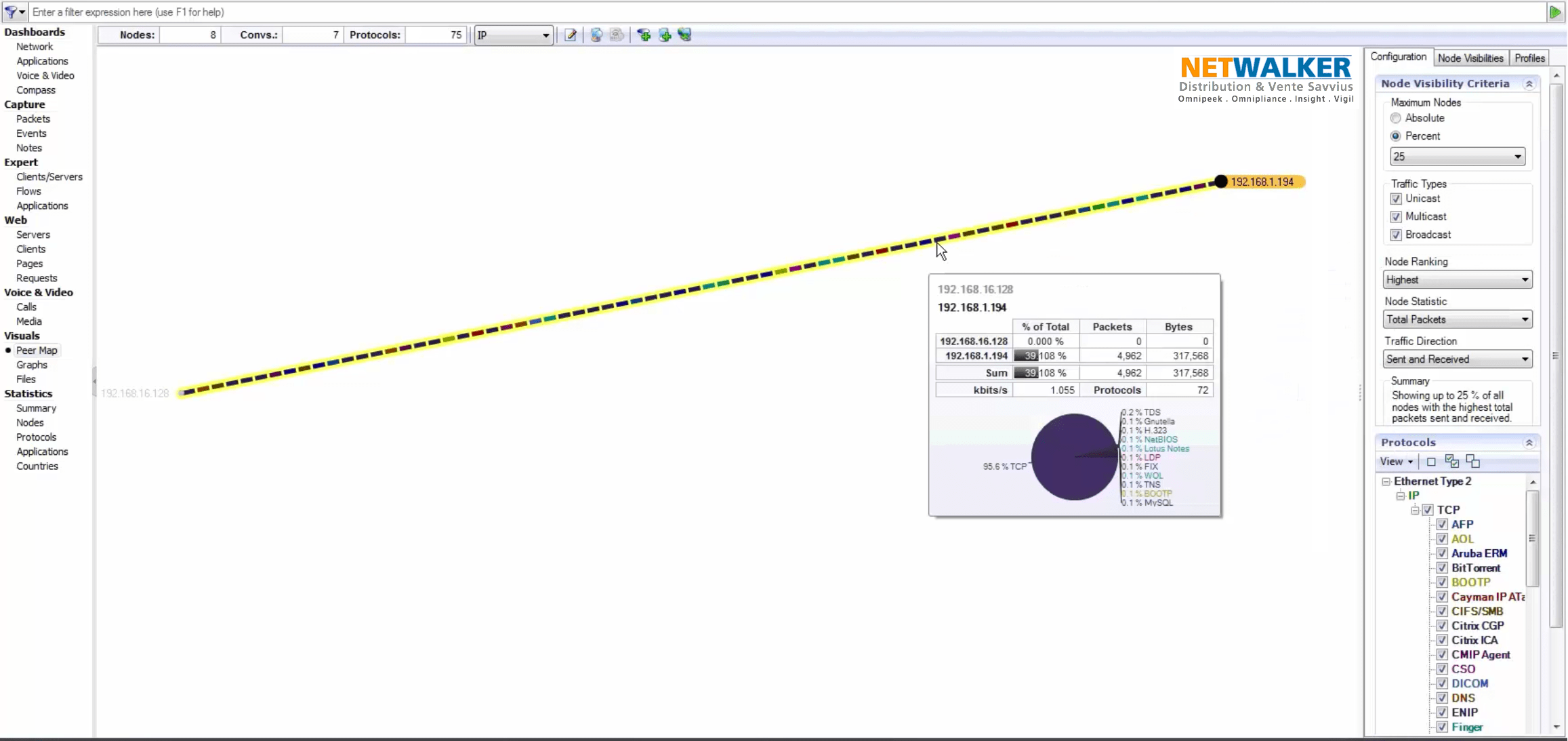

Affichage du scan de ports dans la PeerMap. Clic pour agrandir

La PeerMap affiche les communications entre ces 2 adresses IP.

Le trait indique par défaut les protocoles/ports utilisés.

La ligne présente des pointillés, ce qui veut dire que de très nombreux ports/protocoles sont utilisés.

En survolant avec votre souris la ligne ou les IPs vous obtenez plus d’informations.

C’est toujours le cas lors d’une activité anormale de ports scan.

Détection du ports scan via le système expert avec la PeerMap

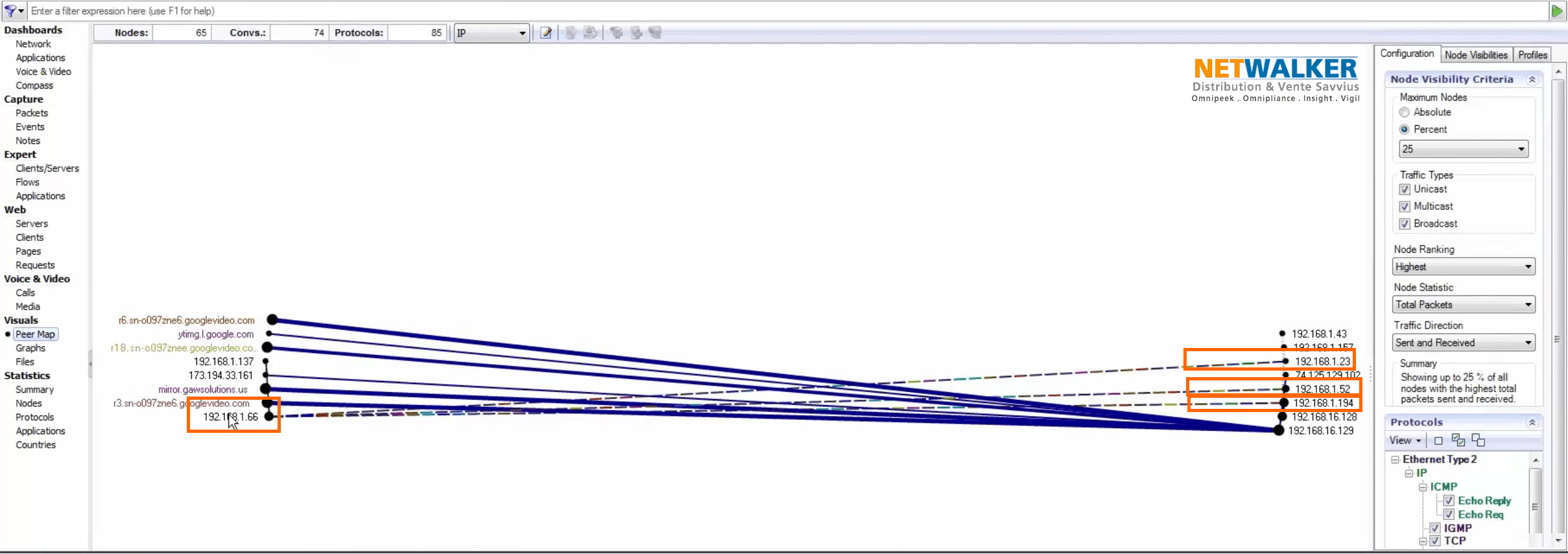

Il est également possible de visualiser cette activité suspecte directement depuis la PeerMap.

Sélectionnez la PeerMap dans la section Visual.

On y voit clairement quelles adresses IP ont été la cible du scan de ports.

Identification rapide des postes attaqués. Clic pour agrandir

Les multiples présentations de l’activité réseau disponibles dans Omnipeek permettent aux informaticiens de comprendre ce qu’il se passe et de localiser les stations fautives et les postes attaqués.

Avec cette nouvelle visibilité, les ingénieurs réseau peuvent contrôler et optimiser la sécurité réseau en temps-réel.

Regardez la vidéo sur nos forums : « Finding port scanner »

et comme toujours …

La réponse est dans les paquets !

Omnipeek et les outils Savvius que distribue NetWalker facilitent le travail des responsables de la sécurité réseau.

Les solutions Savvius sont des outils de sécurité et diagnostic réseau utilisés par plus de 6.000 entreprises de toutes tailles en France et dans le monde.

Omnipeek, Savvius Insight et les solutions de diagnostic réseau Savvius sont distribuées en France par NetWalker et vendues en ligne sur NetWalkerStore.

Une question ? Contactez-nous depuis le formulaire de contact disponible ici.

Les marques citées sont déposées par leurs propriétaires respectifs.

Pingback: Détection d'un scan réseau efficacité d'Omnipeek et de Wireshark | Performances applicatives et diagnostic réseau | NPMD | NETWALKER