Optimiser la sécurité réseau pour améliorer la cybersécurité

Avec l’augmentation des tentatives d’intrusions et des cyberattaques, chaque entreprise doit pouvoir analyser rapidement tout évènement réseau suspect.

En permettant de détecter et d’analyser ces attaques, ces solutions aident à renforcer la sécurité du système d’information de l’entreprise.

Découvrez comment le logiciel Omnipeek assiste les ingénieurs pour optimiser la sécurité réseau au travers des 7 outils suivants :

- Filtrer les paquets à l’ouverture de fichiers de capture,

- Associer les évènements de l’IDS/IPS à une alerte Omnipeek,

- Inspecter rapidement les pics de trafic,

- Visualiser les échanges entre les stations,

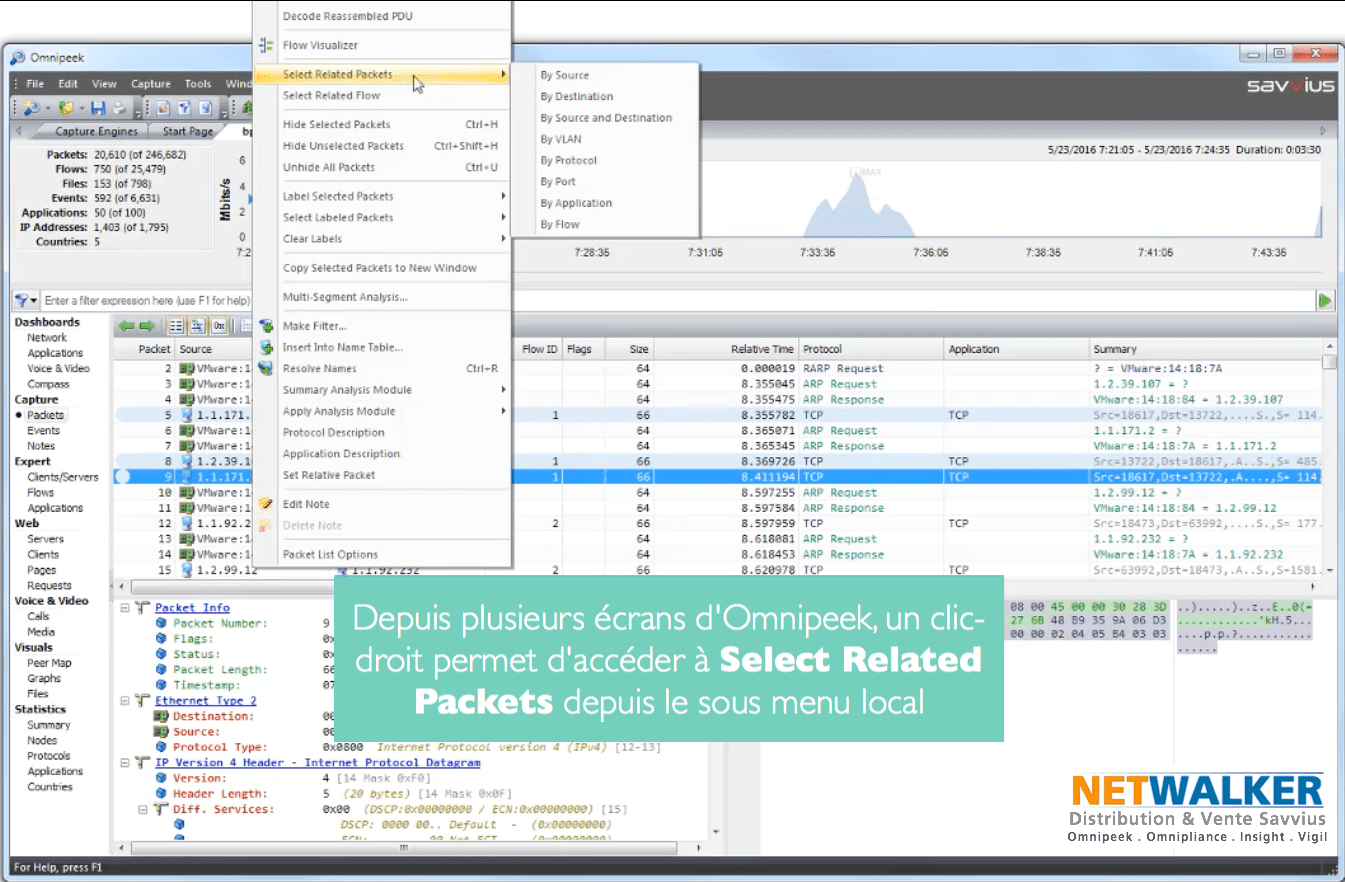

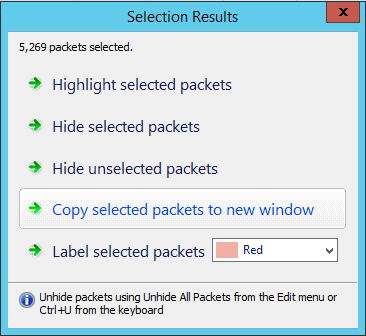

- Sélectionner les paquets associés à un évènement ou un échange,

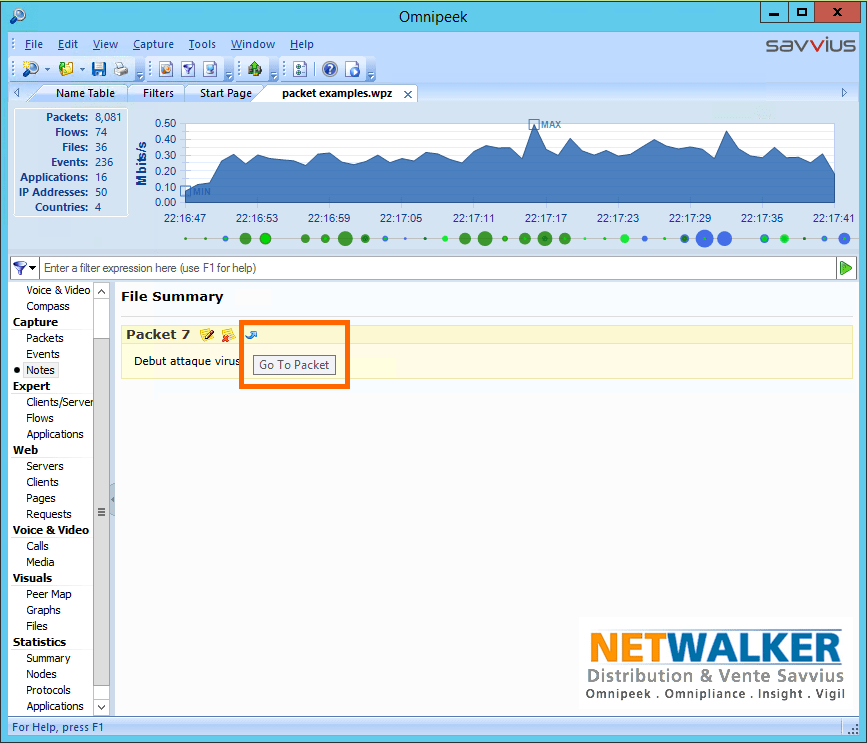

- Annoter les paquets pour une post analyse approfondie,

- Visualiser les fichiers échangés sur le réseau.

Outils de cybersécurité avec Omnipeek

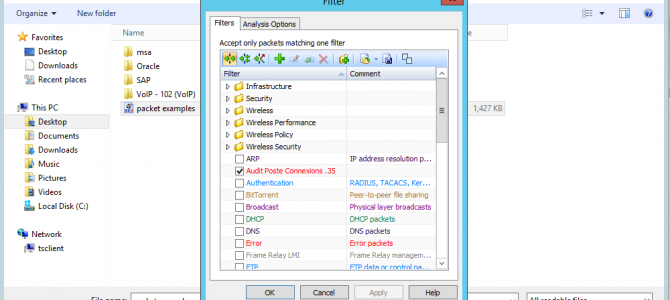

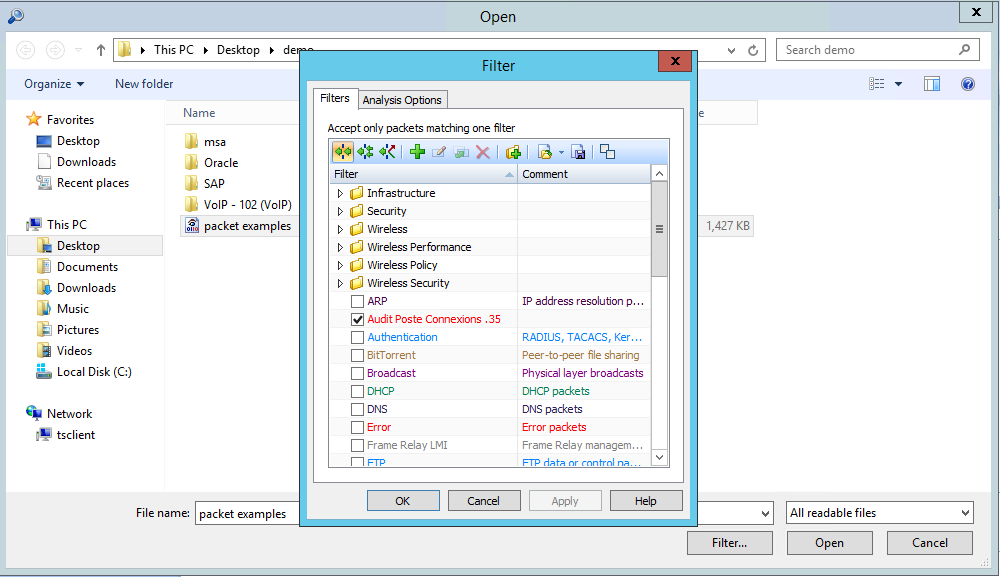

Filtrer les paquets à l’ouverture de fichiers

La capture du trafic réseau produit des fichiers volumineux contenant rapidement des milliers voir des millions de paquets.

Isoler rapidement les quelques échanges présentant une menace ou nécessitant une attention particulière, est indispensable.

Omnipeek vous permet de créer ou d’utiliser un filtre existant pour ouvrir un extrait de vos fichiers de captures.

Par exemple, toutes les trames échangées et reçues par une adresse IP précise ou tous les paquets Telnet.

Les filtres à l’ouverture permettent de charger moins de données

Les filtres à l’ouverture permettent de charger moins de données

C’est un double avantage puisque le chargement des paquets est plus rapide. Avec moins de trames, vous accédez directement aux données concernées.

Note : vous pouvez ouvrir plusieurs fichiers en une fois tout en appliquant ce filtre !

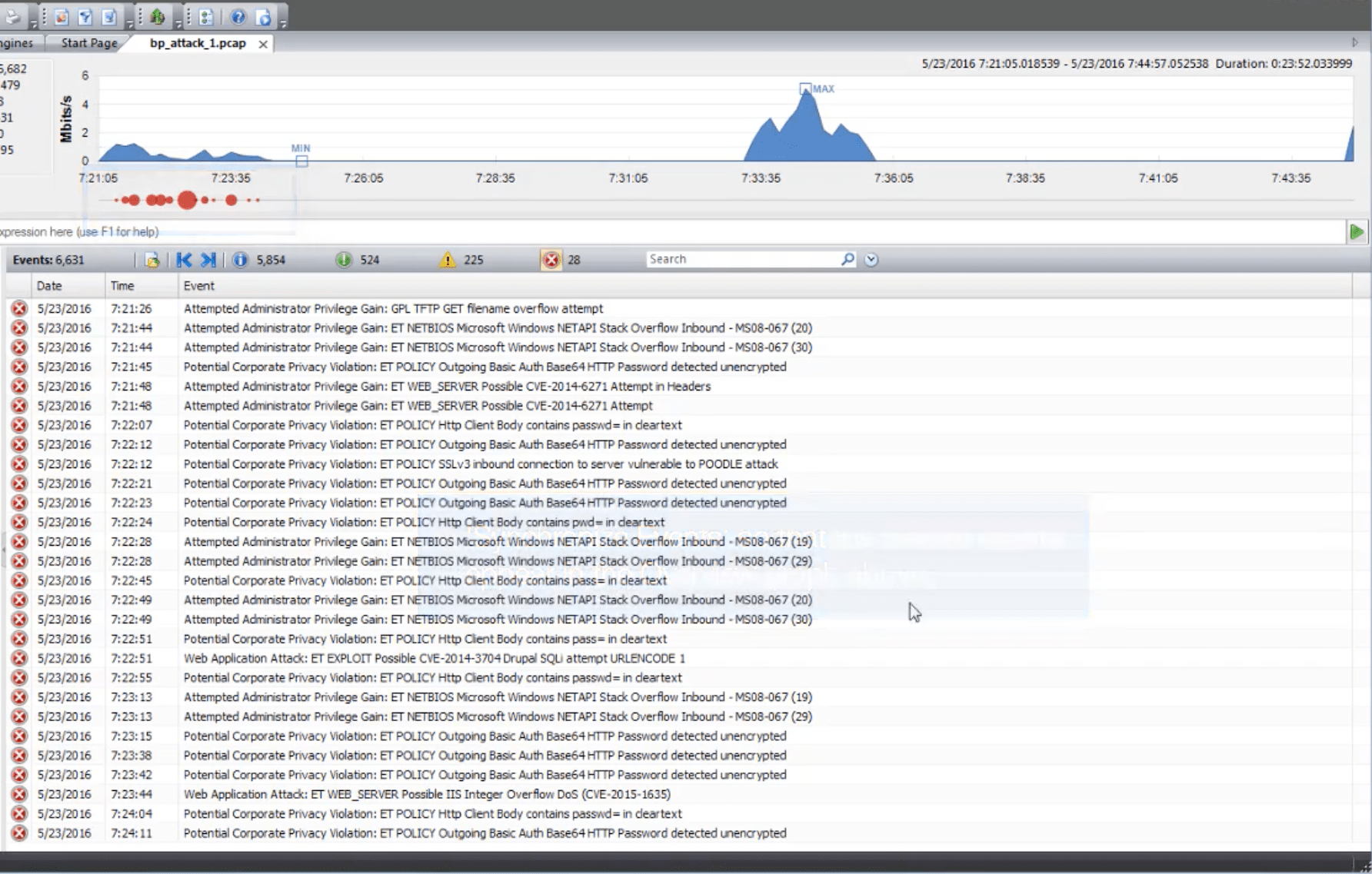

Importer les évènements de l’IDS/IPS

Lorsque le système expert d’Omnipeek détecte une anomalie, vous pouvez importer d’un clic les évènements de votre IDS/IPS Snort ou Suricata.

Après avoir exporté les évènements de Snort au format Snort Fast log file ou ceux de Suricata au format Eve JSON file, un simple clic-droit permet d’importer les alertes.

Exemple d’évènements extraits de Snort et associés à une capture

Exemple d’évènements extraits de Snort et associés à une capture

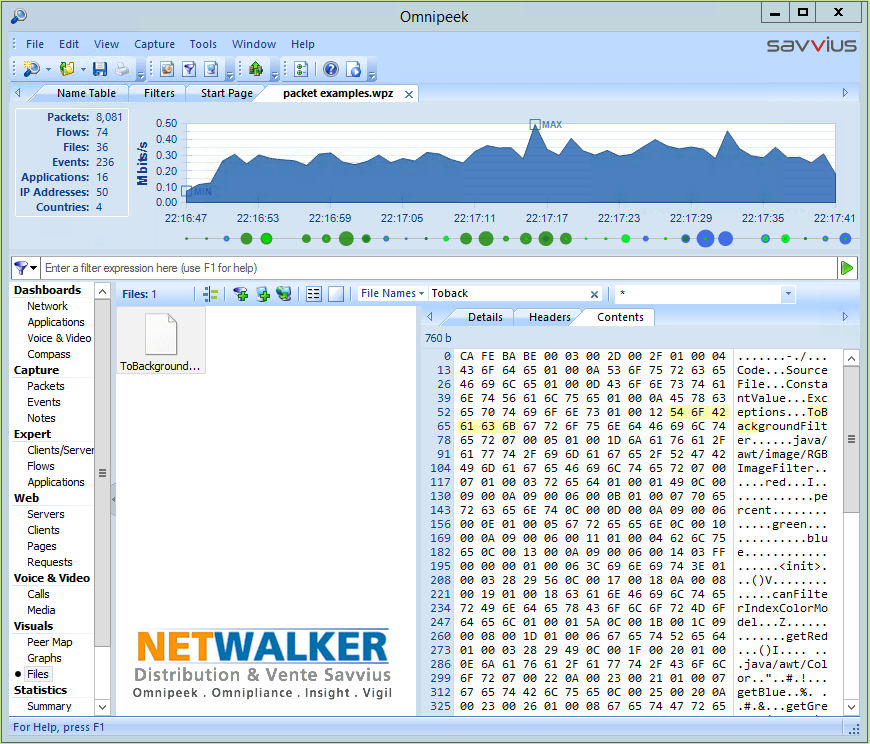

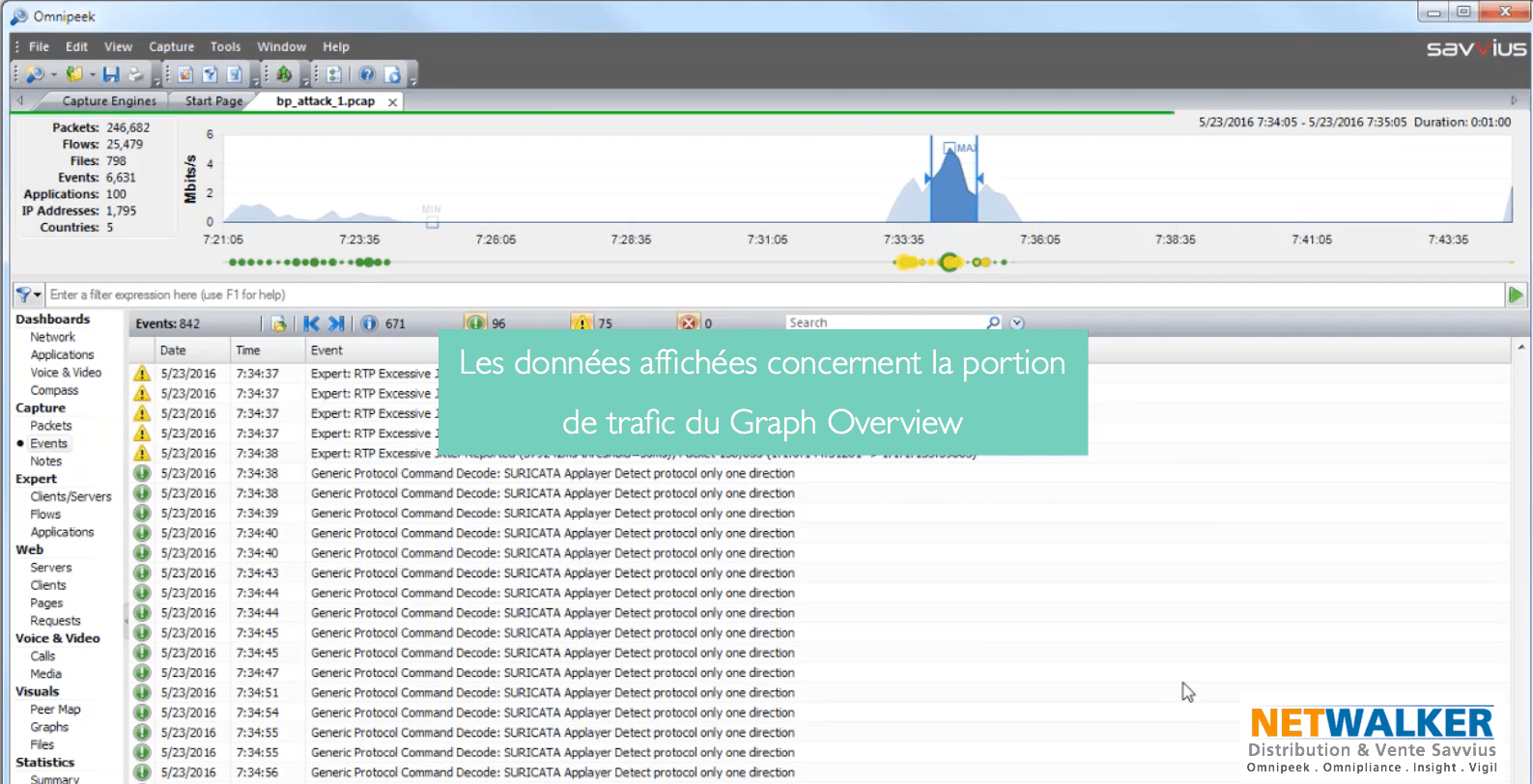

Inspecter rapidement les pics de trafic

Les pics de trafic peuvent représenter une activité anormale sur le réseau, il est important de pouvoir visualiser en détail les paquets à l’origine du pic de charge.

Voir aussi notre billet Pourquoi l’analyse des micro pics de trafic est essentielle pour la sécurité

L’outil Graph Overview – Aperçu du trafic en Français permet de sélectionner rapidement à la souris les paquets concernés.

L’analyse des pics de charge est facilité par une sélection à la souris

L’analyse des pics de charge est facilité par une sélection à la souris

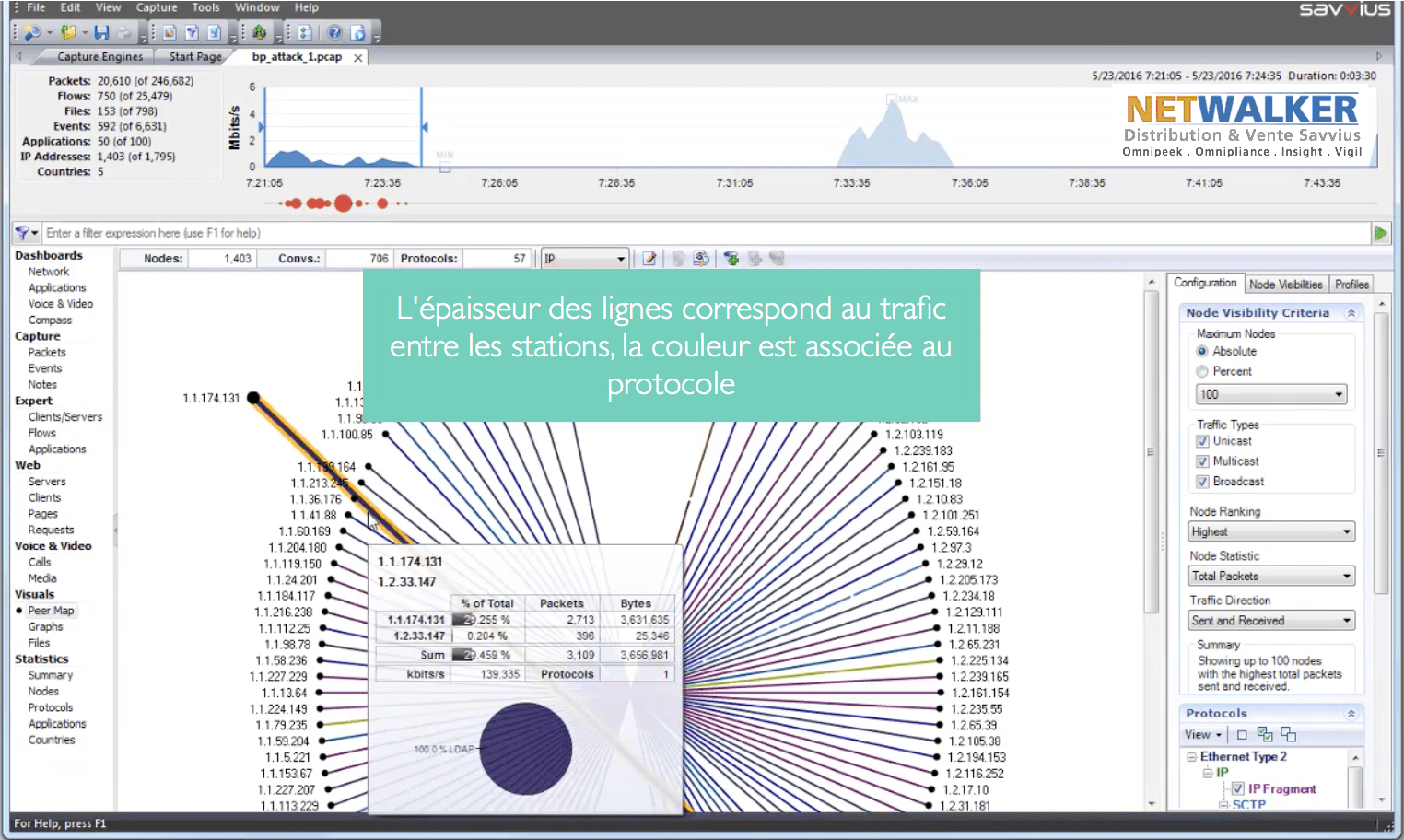

Visualiser les échanges entre les stations

La Peer Map – Carte des échanges en Français, permet de voir quelle station échange avec quelle(s) autre(s).

Les échanges entre les stations sont immédiatement visibles

Les échanges entre les stations sont immédiatement visibles

Elle renseigne aussi sur le volume et le type de trafic échangé.

C’est un excellent outil pour sélectionner d’un clic l’ensemble des communications d’un poste ou d’un serveur.